당신은 주제를 찾고 있습니까 “펄스 시큐어 – 펄스시큐어, VPN 소프트웨어 무상 제공… “신종 코로나 바이러스 여파 재택근무 기업 지원”“? 다음 카테고리의 웹사이트 ppa.maxfit.vn 에서 귀하의 모든 질문에 답변해 드립니다: https://ppa.maxfit.vn/blog/. 바로 아래에서 답을 찾을 수 있습니다. 작성자 뉴스와이어 이(가) 작성한 기사에는 조회수 69회 및 좋아요 없음 개의 좋아요가 있습니다.

펄스 시큐어 주제에 대한 동영상 보기

여기에서 이 주제에 대한 비디오를 시청하십시오. 주의 깊게 살펴보고 읽고 있는 내용에 대한 피드백을 제공하세요!

d여기에서 펄스시큐어, VPN 소프트웨어 무상 제공… “신종 코로나 바이러스 여파 재택근무 기업 지원” – 펄스 시큐어 주제에 대한 세부정보를 참조하세요

산호세, 캘리포니아–(뉴스와이어) 2020-02-12 09:30:00 — 보안 솔루션 전문 업체 펄스시큐어(Pulse Secure)가 신종 코로나 바이러스 사태 여파로 직장을 폐쇄하거나 재택 근무에 돌입한 기업들에 보안 원격 액세스 솔루션(VPN)을 무료로 제공할 계획이다.

관련 보도자료 보기: https://www.newswire.co.kr/newsRead.php?no=901107

#뉴스와이어

펄스 시큐어 주제에 대한 자세한 내용은 여기를 참조하세요.

Pulse Secure | Delivering Secure Access Solutions

Deliver easy, protected and available access to the data center and cloud with Pulse Secure products. Contact Pulse today for a product demo or for product …

Source: www.pulsesecure.net

Date Published: 4/22/2021

View: 5454

‘사이버 폭격’ 맞고 있는 펄스 시큐어 VPN, 중국과 러시아가 배후 …

국가 지원을 받는 사이버 공격자들이 펄스 시큐어(Pulse Secure) VPN에서 발견된 취약점들을 활발히 익스플로잇 하고 있다는 경고가 나왔다.

Source: www.boannews.com

Date Published: 5/16/2021

View: 6491

인성디지탈_Pusle Secure

제품 및 견적문의 · 기술교육 문의 · 카카오 i 클라우드 문의. 채용안내. 채용공고 · 인재상. 공지사항. 인성소식 · 견적 문의. Home · 제품소개; Pulse Secure …

Source: www.isd.co.kr

Date Published: 9/25/2021

View: 2010

펄스시큐어, VPN 소프트웨어 무상 제공… “신종 코로나 …

산호세, 캘리포니아–(뉴스와이어) 2020년 02월 12일 — 보안 솔루션 전문 업체 펄스시큐어(Pulse Secure)가 신종 코로나 바이러스 사태 여파로 직장 …

Source: www.newswire.co.kr

Date Published: 11/29/2021

View: 5394

Pulse Secure Client를 사용하는 동적 VPN | Junos OS

Pulse Secure 클라이언트는 동적 VPN 을 사용하여 PC에서 VPN 설정을 수동으로 구성하지 않고도 SRX 서비스 게이트웨이에 IPsec VPN 터널을 설정할 수 있습니다.

Source: www.juniper.net

Date Published: 1/21/2021

View: 1491

펄스 커넥트 시큐어 보안취약점 주의…해킹 위험 – 데일리시큐

펄스 시큐어(Pulse Secure)는 자사 제품의 취약점을 해결한 보안 업데이트를 발표했다.공격자는 해당 취약점을 이용해 임의 명령어 실행 등의 피해를 …

Source: www.dailysecu.com

Date Published: 4/27/2022

View: 205

펄스시큐어, 원격 근무 및 디지털 비즈니스 전환이라는 새로운 …

싱가포르, June 11, 2020 (GLOBE NEWSWIRE) — Zero Trust Secure Access 솔루션 공급사인 펄스시큐어(Pulse Secure)는 현재 진행 중인 고객사 재택 …

Source: www.globenewswire.com

Date Published: 12/12/2021

View: 8052

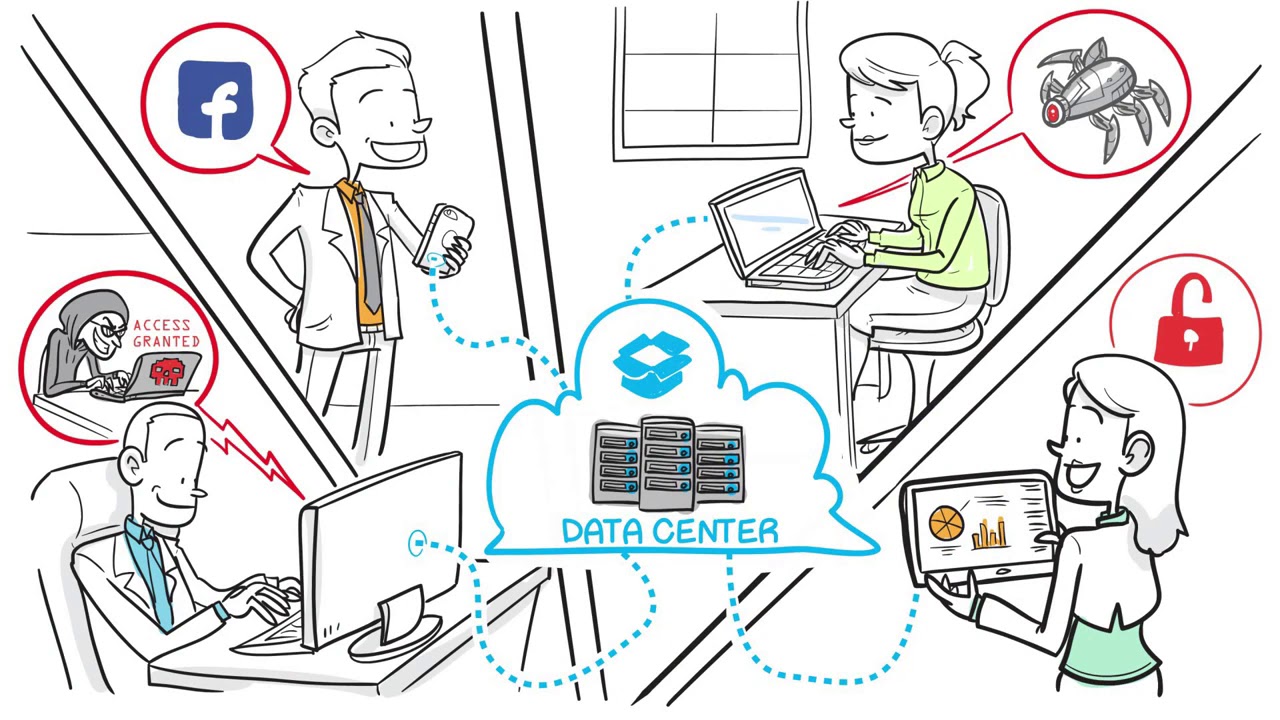

주제와 관련된 이미지 펄스 시큐어

주제와 관련된 더 많은 사진을 참조하십시오 펄스시큐어, VPN 소프트웨어 무상 제공… “신종 코로나 바이러스 여파 재택근무 기업 지원”. 댓글에서 더 많은 관련 이미지를 보거나 필요한 경우 더 많은 관련 기사를 볼 수 있습니다.

주제에 대한 기사 평가 펄스 시큐어

- Author: 뉴스와이어

- Views: 조회수 69회

- Likes: 좋아요 없음

- Date Published: 2020. 2. 11.

- Video Url link: https://www.youtube.com/watch?v=FkQ2enykjYA

Delivering Secure Access Solutions

Brethren Mutual Insurance Company

“Brethren Mutual has been using Pulse Secure for remote access for several years. When the Pandemic hit and caused us to close the office in April, we were able to quickly implement our “ICE” license. This gave us the time to switch our licensing to be able to cover the large change in remote workers without make any changes to our current setup. The flexible licensing and the ability of the appliance to handle our total number shows how well the solution works for our environment and for many others.”

– Tom Harley, Director of Information Security Systems, Brethren Mutual Insurance Company

‘사이버 폭격’ 맞고 있는 펄스 시큐어 VPN, 중국과 러시아가 배후에?

[이미지 = utoimage]3줄 요약

1. 펄스 시큐어의 VPN 서비스를 통한 사이버 공격이 거세게 이어지는 상황.

2. CISA는 러시아의 SVR을, 파이어아이는 중국의 APT5 혹은 UNC2630을 의심하고 있음.

3. 여러 멀웨어가 발굴된 것으로 보아 다양한 해커들이 움직이고 있다고 보는 게 자연스러움.

[보안뉴스 문가용 기자] 국가 지원을 받는 사이버 공격자들이 펄스 시큐어(Pulse Secure) VPN에서 발견된 취약점들을 활발히 익스플로잇 하고 있다는 경고가 나왔다. 펄스 시큐어를 지난 해 인수한 소프트웨어 업체 이반티(Ivanti)는 “공격자들이 펄스 커넥트 시큐어(Pulse Connect Secure(PCS) 장비 고객 중 소수를 노리고 있다”고 발표하며 “보안 업체 파이어아이(FireEye) 및 CISA와 함께 사건에 대응하는 중”이라고 밝혔다.공격자들이 적극적으로 익스플로잇 하고 있는 취약점은 CVE-2020-8243, CVE-2020-8260, CVE-2019-11510으로, 미국 정보보안 전담 기구인 CISA의 경고문에 의하면 러시아의 해외 첩보 수집 기관인 SVR이 특히 심하게 공격하고 있다고 한다. 이는 미국 정부 조직 및 미국과 동맹을 맺고 있는 국가의 기관들에 침투하기 위한 것이라고 CISA는 설명했다. 이 취약점들 전부 2019년과 2020년에 패치된 바 있다. 다만 패치를 아직 적용하지 않은 사용자들이 존재한다고 이반티는 주장했다.그런데 이번 경고문에 새로운 취약점이 언급됐다. CVE-2021-22893으로, 이번 달 처음 발견된 취약점이다. 인증 우회를 가능하게 해 주기 때문에 공격자가 따로 인증 과정을 거치지 않아도 되며, 이를 통해 펄스 커넥트 시큐어 게이트웨이에서 임의의 파일을 실행시킬 수 있게 된다. 이에 이반티는 취약점 존재 유무를 확인할 수 있게 해 주는 도구를 개발해 발표했다. 패치는 5월에 나올 예정이라고 한다.이번 익스플로잇 공격을 실시하는 해킹 그룹의 이름을 이반티는 직접 밝히지 않고 있다. 다만 이반티와 함께 조사 중에 있는 보안 업체 파이어아이(FireEye)는 보고서를 통해 공격자가 중국 정부와 관련이 있는 것으로 보인다고 주장했다. 또한 펄스 시큐어 서비스의 익스플로잇에 연루된 멀웨어 패밀리들은 총 12개라고 하는데, 이들은 과거 별개로 활용되기도 했었기 때문에 서로의 연관성이 짙다고 결론을 내리기 힘들다고 한다. 오히려 여러 조직들이 펄스 시큐어를 노리고 있다고 보는 게 자연스럽다는 게 파이어아이의 의견이다.다만 여기서 주의해서 지켜봐야 할 조직이 하나 있는데, 바로 UNC2630이다. 파이어아이는 올해 초 국방과 금융 분야와 관련된 단체들을 노리는 사이버 공격을 조사한 바 있다. UNC2630의 소행이었다. 공격의 근원을 추적해 올라가다 보니 대부분 펄스 시큐어 VPN과 관련되어 있었음이 드러났다. 다만 공격자들이 VPN 서비스의 관리자 권한을 어떻게 탈취했는지는 아직도 분명하지 않다고 한다. 이반티는 위에서 언급된 취약점들을 통한 침투 가능성이 높다고 보고 있다.UNC2630은 취약점 익스플로잇을 통해 펄스 시큐어 VPN에 안착한 뒤, 공격 지속성을 확보하고 다양한 악성 행위를 실시한 것으로 보인다. 트로이목마로 변경된 공유 객체들을 통해 로그인 크리덴셜을 확보했고, 이를 통해 다중인증 시스템도 뚫어냈다. 웹셸을 설치해 또 다른 침투 경로를 만들어 두기도 했다. 이번 공격에도 UNC2630이 참여했을 가능성이 매우 높아 보이지만, 파이어아이는 “아직 결론을 내리지는 않고 있다”고 말한다. “조금 더 정보를 수집해 보아야 확실히 알 수 있습니다.”UNC2630의 공격 인프라와 도구, 악성 행위들은 파이어아이가 한 번도 보지 못한 특성을 보였다. 즉, 과거 수많은 공격 캠페인을 통해 모습을 드러낸 공격자들과 다른 새로운 단체가 출현한 것으로 의심된다는 것이다. 하지만 2014년과 2015년에 중국 해커 조직인 APT5가 진행한 일부 공격 캠페인과의 유사성이 어느 정도 발견되고 있기도 하다. 따라서 UNC2630의 배후에도 중국 정부가 있을 가능성이 높게 점쳐지고 있는 상황이다.[국제부 문가용 기자( [email protected] )]www.boannews.com) 무단전재-재배포금지>

펄스시큐어, VPN 소프트웨어 무상 제공… “신종 코로나 바이러스 여파 재택근무 기업 지원”

산호세, 캘리포니아–(뉴스와이어) 2020년 02월 12일 — 보안 솔루션 전문 업체 펄스시큐어(Pulse Secure)가 신종 코로나 바이러스 사태 여파로 직장을 폐쇄하거나 재택 근무에 돌입한 기업들에 보안 원격 액세스 솔루션(VPN)을 무료로 제공할 계획이다.

제공되는 제품은 업계 최고 수준 보안 원격 액세스 솔루션(VPN)인 PCS(Pulse Connect Secure) 소프트웨어다.

펄스시큐어는 환경 재해가 빈번하게 발생해 국제적인 문제가 되는 시대 상황을 고려해 기업과 직원 그리고 직원 가족들의 안전을 최우선 가치로 두고 이 같은 결정을 내렸다.

PCS는 전 세계에서 가장 널리 사용되는 VPN 솔루션으로 언제 어디서든 클라우드나 데이터 센터의 애플리케이션에 안전하게 액세스할 수 있는 방안을 제공하고 있다. 이번에 한시적으로 제공되는 무상 PCS 소프트웨어 구독형 라이센스는 펄스시큐어 웹사이트에서 등록하면 된다.

펄스시큐어 CEO수드하카 라마크리슈나(Sudhakar Ramakrishna)는 “신종 코로나 바이러스 확산으로 인해 직간접적인 피해가 우려되는 아시아 지역의 기업 고객들과 임직원들의 고통을 펄스시큐어가 함께 나누기를 희망한다”면서 “이번 사태로 인해 일시적인 경영 애로를 겪고 있는 고객사를 포함한 모든 기업들과 임직원들의 효율적인 업무 안정화를 위해 펄스시큐어는 본사 차원에서의 적극적인 지원이 이루어 질 것”이라고 말했다.

이어 그는 “전 세계 수많은 기업들의 임직원 안전과 효율적인 업무 정상화를 위해 다른 벤더사 및 파트너사들도 펄스시큐어와 뜻을 함께 하기를 희망한다”고 밝혔다.

펄스시큐어코리아 박경순 지사장은 “최근에 날로 확산되는 신종 코로나 바이러스의 확산을 막고자 최선을 다하고 있는 한국 기업들이 미처 충분한 대책을 마련하기도 전에 갑작스런 재택근무로 인한 불편을 최소화하는 방안의 일환으로 본사에 요청하게 됐으며 본사에서 이를 적극적으로 받아들여 아시아 및 전 세계적으로 적용하게 됐다” 면서 “국내의 많은 기업들이 이를 활용하여 어려운 시기를 함께 잘 헤쳐나갈 수 있길 바란다”고 덧붙였다.

세계보건기구(WHO)와 현지 보건 당국은 ‘국제적 공중보건 비상사태 (PHEIC)’를 선포했다. 그러면서 아시아태평양 지역에서의 대중교통 이용과 사무용 공간 출입을 최소화하도록 기업의 재택근무를 권고했다.

펄스시큐어는 이에 발맞춰 아시아태평양 지역 기업들에게 최대 90일 간 사용할 수 있는 PCS 소프트웨어 구독 라이센스를 무상 제공한다. 펄스시큐어의 고객사뿐만 아니라 원격 액세스 솔루션이 긴급하게 필요한 전 세계 어떤 기업도 이용할 수 있다.

이 같은 혜택은 올해 5월 11일까지 제공된다.

펄스시큐어 개요

펄스시큐어는 사람, 장치, 사물 및 서비스를 위한 포괄적인 소프트웨어 기반의 액세스 보안 솔루션을 제공해 가시성, 정보 보호 및 생산성을 향상시키는데 중점을 두고 있다. 제로 트러스트 환경에서의 하이브리드 IT를 지원하기 위하여 클라우드, 모바일, 애플리케이션 및 네트워크 액세스를 유기적으로 통합해왔다. 펄스시큐어 솔루션은 2만3000개 기업들과 서비스 공급자들에 의해서 다양한 방면에서 필수적으로 사용되고 있다. 컴플라이언스를 보장하는 것은 물론 데이터센터 및 클라우드 환경의 다양한 애플리케이션과 정보에 안전하게 액세스할 수 있도록 지원하고 있다.

무료 등록 페이지: http://www.pulsesecure.net/pulse-cares/

링크드인: http://www.linkedin.com/company/pulse-secure/

페이스북: http://www.facebook.com/pulsesecure1/

트위터: http://twitter.com/pulsesecure

웹사이트: http://www.pulsesecure.net

이 보도자료는 해당 기업이 작성한 것입니다. 미디어는 이 자료를 보도에 이용할 수 있습니다.

Pulse Secure Client를 사용하는 동적 VPN

VPN 터널을 통해 사용자는 방화벽 뒤에 위치한 e-메일 서버 및 애플리케이션 서버와 같은 자산에 안전하게 액세스할 수 있습니다. 엔드 투 사이트 VPN 터널은 단일 터널을 통해 네트워크의 모든 리소스에 액세스할 수 있기 때문에 원격 사용자와 같은 원격 사용자에게 특히 유용합니다. 사용자는 각 애플리케이션 및 서버에 대한 개별 액세스 설정을 구성할 필요가 없습니다. 를 참조하십시오 그림 1.

그림 1: VPN 터널을 사용하여 기업 네트워크에 대한 원격 액세스 지원

동적 VPN 기능은 원격 액세스 VPN 또는 IPsec VPN 클라이언트라고도 합니다. 이 기능은 SRX300, SRX320, SRX340, SRX345, SRX380 및 SRX550HM 디바이스에서 지원됩니다. Pulse Secure 클라이언트 소프트웨어는 VPN 액세스에 사용됩니다. 사용자 인증은 외부 RADIUS 서버 또는 SRX 게이트웨이에 구성된 로컬 IP 주소 풀을 통해 지원됩니다. Layer 3 원격 액세스 클라이언트는 SRX 시리즈 게이트웨이에서 수신하는 클라이언트측 구성 설정을 사용하여 게이트웨이에 대한 안전한 엔드 투 사이트 VPN 터널을 생성하고 관리합니다.

두 개 이상의 동시 사용자 연결이 필요한 경우 SRX 시리즈 게이트웨이에 동적 VPN 라이선스를 설치해야 합니다. 라이센스의 설치 및 관리에 대한 자세한 내용은 소프트웨어 설치 및 업그레이드 가이드 를 참조하십시오. 지원되는 최대 사용자 연결 수는 SRX 시리즈 디바이스에 따라 달라집니다.

동적 VPN 기능은 기본적으로 디바이스에서 비활성화됩니다. 동적 VPN을 사용하려면 [ edit security ] 계층 수준에서 dynamic-vpn 구성 명령문을 사용하여 기능을 구성해야 합니다.

Junos OS 릴리스 21.4R1 이상으로 업그레이드한 경우 동적 VPN 기능 사용과 관련된 다음 사항을 참고하십시오.

Junos OS 릴리스 21.4R1부터 동적 VPN 원격 액세스 솔루션의 성능이 감소했습니다. 즉, SRX 시리즈 디바이스에서는 Pulse Secure Client를 사용할 수 없습니다. 이번 변경의 일환으로 주니퍼는 다음과 같은 기존의 모든 Dynamic VPN 관련 CLI 명령문 및 명령을 디프레시했습니다. 계층 수준의 구성 옵션 [edit security dynamic-vpn] . 계층 수준에서 명령을 [edit dynamic-vpn] 표시하고 지우십시오.

동적 VPN 기능은 Junos OS 릴리스 21.3R1 이전의 사용되지 않은 계층에서 계속 구성하려는 경우 작동합니다. CLI에서 동적 VPN 옵션을 명시적으로 언급함으로써 사용되지 않은 계층에서 동적 VPN을 구성할 수 있습니다.

다른 방법으로 Junos OS 릴리스 20.3R1에서 소개한 Juniper Secure Connect 원격 액세스 VPN 클라이언트를 사용할 수 있습니다. Juniper Secure Connect는 동적 VPN보다 더 많은 기능과 플랫폼을 지원하는 사용자에게 친숙한 VPN 클라이언트입니다. SRX는 모든 SRX 시리즈 디바이스에 2명의 동시 사용자가 내장되어 있습니다. 추가 동시 사용자가 필요한 경우 원격 액세스 라이선싱을 위해 주니퍼 네트웍스 담당자에게 문의하십시오. Juniper Secure Connect 라이선스에 대한 자세한 내용은 Juniper Secure Connect 및 관리 라이선스용 라이선스를 참조하십시오.

동적 VPN 터널 지원 이해 동적 VPN 터널은 기존 IPsec VPN 터널과 동일한 방식으로 구성됩니다. 그러나 모든 IPsec VPN 옵션이 지원되는 것은 아닙니다. 이 기능은 SRX100, SRX110, SRX210, SRX220, SRX240, SRX300, SRX320, SRX340, SRX345, SRX380, SRX550, SRX550HM 및 SRX650 디바이스에서 지원됩니다. 다음 목록은 동적 VPN 터널 구성 시 요구 사항 및 지원되는 옵션에 대해 설명합니다. 정책 기반 VPN만 지원됩니다. 경로 기반 VPN은 동적 VPN 터널에서는 지원되지 않습니다. 라우팅 프로토콜은 지원되지 않습니다.

IKEv1만 지원됩니다. IKEv2는 지원되지 않습니다.

IPv4 트래픽 및 IPv4-in-IPv4 터널만 지원됩니다. IPv6 트래픽 및 터널은 지원되지 않습니다.

인증을 위해 사전 공유된 키만 지원됩니다. PKI는 지원되지 않습니다.

IKE 1단계 교환에 대해 공격적인 모드가 지원됩니다. 메인 모드는 지원되지 않습니다.

VPN 트래픽은 원격 클라이언트에서만 시작될 수 있습니다. SRX 게이트웨이에서 시작된 VPN 트래픽은 지원되지 않습니다.

DPD(Dead Peer Detection)가 지원됩니다. VPN 모니터링은 지원되지 않습니다.

모드 구성을 통한 확장 인증(XAuth)이 지원됩니다.

인증은 로컬 프로필에서 지원됩니다. 속성은 로컬 주소 풀에서 제공할 수 있습니다. RADIUS 서버에서 인증 및 속성을 제공할 수 있습니다.

섀시 클러스터 지원

NAT-T가 지원됩니다.

가상 라우터 또는 가상 라우팅 및 포워딩 인스턴스에서 IKE가 지원됩니다.

AutoVPN은 지원되지 않습니다.

자동 경로 삽입(ARI)은 지원되지 않습니다.

Pulse 클라이언트 소프트웨어를 설치하려면 관리자 권한이 필요하며 관리자 권한이 필요합니다.

사용자는 IKE 1단계 재키 도중에 재인증해야 합니다. 재키 시간이 구성 가능합니다. 공유 또는 그룹 IKE ID를 사용하여 모든 원격 클라이언트가 공유하는 단일 VPN을 구성할 수 있습니다. 단일 VPN이 공유되면 게이트웨이에 대한 전체 동시 연결 수는 설치된 동적 VPN 라이선스의 개수를 초과할 수 없습니다. 공유 또는 그룹 IKE ID 게이트웨이를 구성할 때 설치된 동적 VPN 라이선스 수보다 더 많은 최대 연결 수를 구성할 수 있습니다. 그러나 새 연결이 라이선스가 부여된 연결 수를 초과하는 경우 연결이 거부됩니다. 명령으로 동적 VPN 라이선스 정보를 show system license usage 볼 수 있습니다.

VPN에 대한 원격 클라이언트 액세스 이해 공통 의 동적 VPN 구축은 인터넷과 같은 공용 네트워크를 통해 연결된 원격 클라이언트에 VPN 액세스를 제공하는 것입니다. IPsec 액세스는 주니퍼 네트웍스 디바이스의 게이트웨이를 통해 제공됩니다. Pulse Secure 클라이언트 소프트웨어는 VPN 액세스에 사용됩니다. 이 기능은 SRX300, SRX320, SRX340, SRX345 및 SRX550HM 디바이스에서 지원됩니다. Pulse Secure 클라이언트 소프트웨어는 주니퍼 네트웍스 다운로드 소프트웨어 사이트에서 얻을 수 https://www.juniper.net/support/downloads/?p=pulse#sw. 다음은 Pulse Secure 원격 클라이언트가 VPN에 액세스하는 프로세스에 대해 설명합니다. 원격 클라이언트 프로그램을 SRX 시리즈 디바이스에 연결하는 방법에 대한 자세한 지침은 KB17641을 참조하십시오. 또한 현재 클라이언트 정보는 Pulse Secure 설명서를 참조하십시오. 사용자는 Pulse Secure 클라이언트 소프트웨어를 장비에 다운로드하여 설치합니다. 사용자는 Pulse Secure 원격 클라이언트 프로그램을 시작합니다. Pulse Secure 원격 클라이언트 프로그램에서 사용자는 다음과 같은 작업을 수행합니다. 를 클릭합니다 Add connection. Type에서 을 선택합니다 Firewall (SRX). Name에 SRX 게이트웨이의 호스트 이름을 입력합니다. SRX 시리즈 디바이스에서 이 호스트 이름은 명령으로 set security ike gateway gateway-name dynamic hostname hostname 구성됩니다. SRX 관리자는 원격 사용자에게 호스트 이름을 제공해야 합니다. Server URL Name의 경우 SRX 게이트웨이의 IP 주소를 입력합니다. SRX 시리즈 디바이스에서 이 IP 주소는 명령으로 set security ike gateway gateway-name 구성된 IP 주소 external-interface 입니다. SRX 관리자는 원격 사용자에게 IP 주소를 제공해야 합니다. 를 클릭한 Add다음 을 클릭합니다 Connect. Pulse Secure 원격 클라이언트 프로그램은 HTTPS를 사용하여 SRX 시리즈에 연결합니다. 프롬프트가 표시되면 사용자 이름과 암호를 입력합니다. 구성 정보는 SRX 시리즈 디바이스에서 원격 클라이언트로 다운로드하여 클라이언트가 SRX 시리즈 디바이스와 함께 IKE SA를 설정할 수 있도록 합니다. 처음으로 동적 VPN에 액세스하는 경우 사용자 자격 증명을 다시 입력하여 IPsec SA를 설정할 수 있습니다. IP 주소는 로컬 주소 풀 또는 외부 RADIUS 서버에서 원격 클라이언트에 할당됩니다. 4단계에 입력한 사용자 자격은 원격 클라이언트로 구성을 다운로드하고 클라이언트와 SRX 시리즈 디바이스 간에 IKE SA를 설정하는 데 사용됩니다. 이 단계에서 입력한 사용자 자격 증명은 IPsec SA를 설정하는 데 사용됩니다. SRX 시리즈 디바이스의 구성에 따라 사용자 자격 증명이 동일하거나 다를 수 있습니다. 성공적인 인증 및 주소 할당이 완료되면 터널이 설정됩니다.

동적 VPN 제안서 세트 이 기능은 SRX300, SRX320, SRX340, SRX345 및 SRX550HM 디바이스에서 지원됩니다. IKE 및 IPsec 정책에 대한 맞춤형 IKE(Internet Key Exchange) 및 IP Security(IPsec) 제안 구성은 많은 동적 VPN 클라이언트가 있는 경우 지루하고 시간 소모적일 수 있습니다. 관리자는 동적 VPN 클라이언트를 위한 기본, 호환성 또는 표준 제안 집합을 선택할 수 있습니다. 각 제안서 세트는 2개 이상의 사전 정의된 제안으로 구성됩니다. 서버는 집합에서 미리 정의된 제안서를 선택하고 클라이언트 구성의 클라이언트로 푸시합니다. 클라이언트는 서버와 협상할 때 이 제안서를 사용하여 연결을 설정할 수 있습니다. IKE 및 SA(IPsec Security Association) 리키 타임아웃의 기본 값은 다음과 같습니다. IKE SA의 경우, 재키 타임아웃은 28,800초입니다.

IPsec SA의 경우, 재키 타임아웃은 3600초입니다. 제안서 세트 구성은 재키 타임아웃의 구성을 허용하지 않기 때문에, 이들 값은 클라이언트 다운로드 시간에 클라이언트로 전송되는 클라이언트 구성에 포함됩니다. 제안의 기본 사용 사례는 다음과 같습니다. IKE와 IPsec 모두 제안서 세트를 사용합니다. 서버는 제안서 집합에서 미리 정의된 제안서를 선택하고 기본 재키 타임아웃 값과 함께 클라이언트로 보냅니다.

IKE는 제안서 세트를 사용하고, IPsec은 사용자 지정 제안을 사용합니다. 서버는 기본 재키 타임아웃 값과 함께 구성된 IKE 제안서에서 클라이언트로 설정된 사전 정의된 IKE 제안서를 보냅니다. IPsec의 경우 서버는 IPsec 제안서에 구성된 설정을 보냅니다.

IKE는 사용자 지정 제안을 사용하고 IPsec은 제안서 세트를 사용합니다. 서버는 기본 Rekey 타임아웃 값과 함께 구성된 IPsec 제안서에서 클라이언트로 설정된 사전 정의된 IPsec 제안서를 보냅니다. IKE의 경우 서버는 IKE 제안서에 구성된 설정을 보냅니다. IPsec이 표준 제안서 세트를 사용하고 PFS(Perfect Forward Secrecy)가 구성되지 않은 경우 기본 PFS(Perfect Forward Secrecy)는 group2입니다. 다른 제안서 집합의 경우 PFS가 구성되지 않으므로 설정되지 않습니다. 또한 IPsec 제안서 집합의 경우 ipsec 정책 perfect-forward-secrecy keys 의 group 구성이 제안 세트의 DH(Diffie-Hellman) 그룹 설정을 대체합니다. 클라이언트는 서버와 터널 설정 협상을 위한 단 하나의 제안만을 수락하기 때문에 서버는 클라이언트로 보낼 제안서에서 하나의 제안을 내부적으로 선택합니다. 각 세트에 대해 선택된 제안은 다음과 같이 나열됩니다. IKE용 Sec 레벨 기본: 사전 공유 키, g1, des, sha1

Sec 레벨 호환성: 사전 공유 키, g2, 3des, sha1

Sec 레벨 표준: 사전 공유 키, g2, aes128, sha1 IPsec용 Sec 레벨 기본: esp, no pfs(구성되지 않은 경우) 또는 groupx (구성된 경우), des, sha1

Sec 레벨 호환성: esp, no pfs(구성되지 않은 경우) 또는 groupx (구성된 경우), 3des, sha1

Sec 레벨 표준: esp, g2(구성되지 않은 경우) 또는 groupx (구성된 경우), aes128, sha1

동적 VPN 구성 개요 동적 VPN을 사용하면 주니퍼 네트웍스 디바이스의 게이트웨이에 원격 사용자에게 IPsec 액세스를 제공할 수 있습니다. 이 기능은 SRX300, SRX320, SRX340, SRX345 및 SRX550HM 디바이스에서 지원됩니다. 동적 VPN을 구성할 때 고려해야 할 두 가지 경우가 있습니다. 로컬로 구성된 사용자는 [ edit access profile profile-name client client-name ] 계층 수준에서 구성되고 구성 옵션을 사용하여 client-group 사용자 그룹에 배치됩니다.

사용자는 RADIUS 서버와 같은 외부 인증 서버에서 구성할 수 있습니다. 외부 인증 서버에서 구성된 사용자는 [ edit access profile profile-name ] 계층 수준에서 구성할 필요가 없습니다. 로컬로 구성된 사용자의 경우 사용자가 클라이언트 구성과 연결할 수 있도록 사용자 그룹을 동적 VPN 구성에 지정해야 합니다. [ edit security dynamic-vpn clients configuration-name ] 계층 수준에서 옵션이 있는 user-groups 사용자 그룹을 지정합니다. 사용자가 인증되면 사용자 그룹이 인증 응답에 포함됩니다. 이 정보는 추출되고 [ edit security dynamic-vpn clients configuration-name ] 계층 수준에서 구성된 사용자 그룹이 검색되어 터널 설정을 위해 어떤 클라이언트 구성을 검색하고 클라이언트로 돌아갈지 결정합니다. 사용자가 두 개 이상의 사용자 그룹과 연관되는 경우, 최초의 일치하는 사용자 그룹 구성이 사용됩니다. 사용자가 두 번째 연결을 만들면 다음 일치하는 사용자 그룹 구성이 사용됩니다. 후속 사용자 연결은 더 이상 일치하는 구성이 없을 때까지 다음 일치하는 사용자 그룹 구성을 사용합니다. 다음 절차에서는 동적 VPN 구성을 위한 작업을 나열합니다. 원격 클라이언트에 대한 인증 및 주소 할당 구성: XAuth 프로필을 구성하여 사용자를 인증하고 주소를 할당합니다. 로컬 인증 또는 외부 RADIUS 서버를 사용할 수 있습니다. profile [ edit access ] 계층 수준에서 구성 명령문을 사용하여 XAuth 프로필을 구성합니다. 로컬 인증을 사용하는 경우 로컬 주소 풀에서 IP 주소를 할당합니다. address-assignment pool [ edit access ] 계층 수준에서 구성 명령문을 사용합니다. 서브넷 또는 다양한 IP 주소를 지정할 수 있습니다. DNS 및 WINS 서버를 위한 IP 주소도 지정할 수 있습니다. VPN 터널 구성: IKE 정책을 구성합니다. 모드는 공격적이어야 합니다. 기본, 호환성 또는 표준 제안 세트를 사용할 수 있습니다. 1단계 인증에는 사전 공유된 키만 지원됩니다. policy [ edit security ike ] 계층 수준에서 구성 명령문을 사용합니다. IKE 게이트웨이를 구성합니다. 공유 또는 그룹 IKE ID를 사용할 수 있습니다. 게이트웨이에 대한 최대 동시 연결 수를 구성할 수 있습니다. gateway [ edit security ike ] 계층 수준에서 구성 명령문을 사용합니다. IPsec VPN을 구성합니다. 기본, 호환성 또는 표준 제안서 집합은 [ edit security ipsec ] 계층 레벨의 policy 구성 명령문으로 지정할 수 있습니다. vpn [ edit security ipsec ] 계층 수준에서 구성 명령문을 사용하여 IPsec 게이트웨이 및 정책을 구성합니다. 동적 VPN에 필요한 모든 IKE 및 IPsec 매개변수가 올바르게 구성되었는지 확인하기 위해 구성 검사를 수행할 수 있습니다. IKE 또는 IPsec에 대한 구성이 잘못되면 오류 메시지가 표시됩니다. 명령으로 구성 검사를 활성화합니다 set security dynamic-vpn config-check . 원격 클라이언트에서 IKE 게이트웨이로 트래픽을 허용하도록 보안 정책을 구성합니다. policy [ edit security policies from-zone zone to-zone zone ] 계층 수준에서 구성 명령문을 사용합니다. 일치 기준 source-address any , destination-address any 동적 application any VPN 터널의 이름으로 작업을 permit tunnel ipsec-vpn 구성합니다. 정책 목록의 끝에 이 정책을 배치합니다. 호스트 인바운드 트래픽을 구성하여 인터페이스에 연결된 시스템에서 특정 트래픽이 장치에 도달할 수 있도록 합니다. 예를 들어 IKE 및 HTTPS 트래픽은 허용되어야 합니다. 트래픽 유형을 기반으로 인바운드 트래픽을 제어하는 방법에 대한 이해를 참조하십시오. (선택사항) 클라이언트 주소 풀이 장치에 직접 연결된 서브넷에 속하는 경우, 장비는 동일한 존의 다른 장치에서 풀의 주소에 대한 ARP 요청에 응답해야 합니다. proxy-arp [ edit security nat ] 계층 수준에서 구성 명령문을 사용합니다. 서브넷을 장치에 직접 연결하는 인터페이스와 풀의 주소를 지정합니다. 동적 VPN을 원격 클라이언트와 연결: 동적 VPN과 함께 사용할 액세스 프로필을 지정합니다. access-profile [ edit security dynamic-vpn ] 계층 수준에서 구성 명령문을 사용합니다. 동적 VPN을 사용할 수 있는 클라이언트를 구성합니다. 보호된 리소스(보호된 리소스로의 트래픽은 지정된 동적 VPN 터널을 통해 이동하고 방화벽의 보안 정책에 의해 보호됨) 또는 보호된 리소스 목록(동적 VPN 터널을 통과하지 않고 cleartext로 전송되는 트래픽)에 대한 예외를 지정합니다. 이러한 옵션은 터널이 설정되면 클라이언트로 푸시되는 경로를 제어하므로 터널을 통해 전송되는 트래픽을 제어합니다. clients [ edit security dynamic-vpn ] 계층 수준에서 구성 명령문을 사용합니다. 동적 VPN 메시지를 기록하려면 [ edit security dynamic-vpn ] 계층 수준에서 명령문을 구성 traceoptions 합니다.

로컬 인증 및 주소 할당 이해 이 기능은 SRX300, SRX320, SRX340, SRX345 및 SRX550HM 디바이스에서 지원됩니다. 클라이언트 애플리케이션은 클라이언트를 대신하여 IP 주소를 요청할 수 있습니다. 이 요청은 클라이언트 인증 요청과 동시에 이루어집니다. 클라이언트의 성공적인 인증이 완료되면 사전 정의된 주소 풀에서 IP 주소를 클라이언트에 할당하거나 특정 IP 주소를 할당할 수 있습니다. WINS 또는 DNS 서버 IP 주소와 같은 다른 속성도 클라이언트에 제공할 수 있습니다. 주소 풀은 [ edit access address-assignment ] 계층 수준에서 pool 구성 명령문 으로 정의됩니다. 주소 풀 정의에는 네트워크 정보(넷마스크 옵션을 포함한 IP 주소), 옵션 범위 정의, 클라이언트로 반환할 수 있는 DHCP 또는 XAuth 속성이 포함되어 있습니다. 풀의 모든 주소가 할당되면 클라이언트가 성공적으로 인증되더라도 클라이언트 주소에 대한 새로운 요청이 실패합니다. 액세스 프로파일은 [ edit access ] 계층의 구성 명령문으로 profile 정의됩니다. 정의된 주소 풀을 액세스 프로파일 구성에서 참조할 수 있습니다. 또한 특정 IP 주소를 액세스 프로파일의 클라이언트와 연결하는 옵션도 xauth ip-address address 있습니다. IP 주소는 주소 풀에 지정된 주소 범위에 있어야 합니다. 또한 [] 계층 레벨의 구성 명령문과 host 지정된 IP 주소와 edit access profile address-assignment pool pool-name family inet 도 달라야 합니다. 애플리케이션의 경우, 하나의 IP 주소가 할당된 경우 릴리스될 때까지 IP 주소가 다시 할당되지 않습니다.

펄스 커넥트 시큐어 보안취약점 주의…해킹 위험

취약점 이용해 임의 명령어 실행 등 피해 발생 우려

펄스 시큐어 보안 업데이트 공지 사이트

펄스 시큐어(Pulse Secure)는 자사 제품의 취약점을 해결한 보안 업데이트를 발표했다.

공격자는 해당 취약점을 이용해 임의 명령어 실행 등의 피해를 발생시킬 수 있어, 해당 제품을 사용하는 이용자들은 최신 버전으로 업데이트해야 안전할 수 있다.

취약점은 다음과 같다.

-Pulse Connect Secure에서 파일업로드 취약점으로 인해 임의 파일을 쓸 수 있는 취약점(CVE-2021-22937)

-Pulse Connect Secure에서 경로탐색으로 인해 발생하는 임의파일 삭제 취약점(CVE-2021-22933)

-Pulse Connect Secure에서 발생하는 버퍼오버플로우 취약점(CVE-2021-22934)

-Pulse Connect Secure에서 입력값 검증이 미흡해 발생하는 명령어 삽입 취약점(CVE-2021-22935, 22938)

-Pulse Connect Secure에서 입력값 검증이 미흡해 발생하는 XSS 취약점(CVE-2021-22936)

★정보보안 대표 미디어 데일리시큐!★

저작권자 © 데일리시큐 무단전재 및 재배포 금지

키워드에 대한 정보 펄스 시큐어

다음은 Bing에서 펄스 시큐어 주제에 대한 검색 결과입니다. 필요한 경우 더 읽을 수 있습니다.

이 기사는 인터넷의 다양한 출처에서 편집되었습니다. 이 기사가 유용했기를 바랍니다. 이 기사가 유용하다고 생각되면 공유하십시오. 매우 감사합니다!

사람들이 주제에 대해 자주 검색하는 키워드 펄스시큐어, VPN 소프트웨어 무상 제공… “신종 코로나 바이러스 여파 재택근무 기업 지원”

- 뉴스와이어

- Korea Newswire

- 코리아뉴스와이어

- VNR

- Video News Release

- 펄스시큐어

- 원격 액세스 솔루션

- VPN 소프트웨어

- 신종 코로나 바이러스

- 코로나

- 우한폐렴

- 코로나 바이러스

- 재택근무

- VPN 솔루션

펄스시큐어, #VPN #소프트웨어 #무상 #제공… #“신종 #코로나 #바이러스 #여파 #재택근무 #기업 #지원”

YouTube에서 펄스 시큐어 주제의 다른 동영상 보기

주제에 대한 기사를 시청해 주셔서 감사합니다 펄스시큐어, VPN 소프트웨어 무상 제공… “신종 코로나 바이러스 여파 재택근무 기업 지원” | 펄스 시큐어, 이 기사가 유용하다고 생각되면 공유하십시오, 매우 감사합니다.